目次

ランサムウェアとは?医療機関が標的になる理由

ランサムウェア対策を講じる前に基本的な仕組みを理解できると、自院に必要な対策の優先順位を判断できます。ここではランサムウェアの攻撃手法と、医療機関が狙われる3つの理由を解説します。

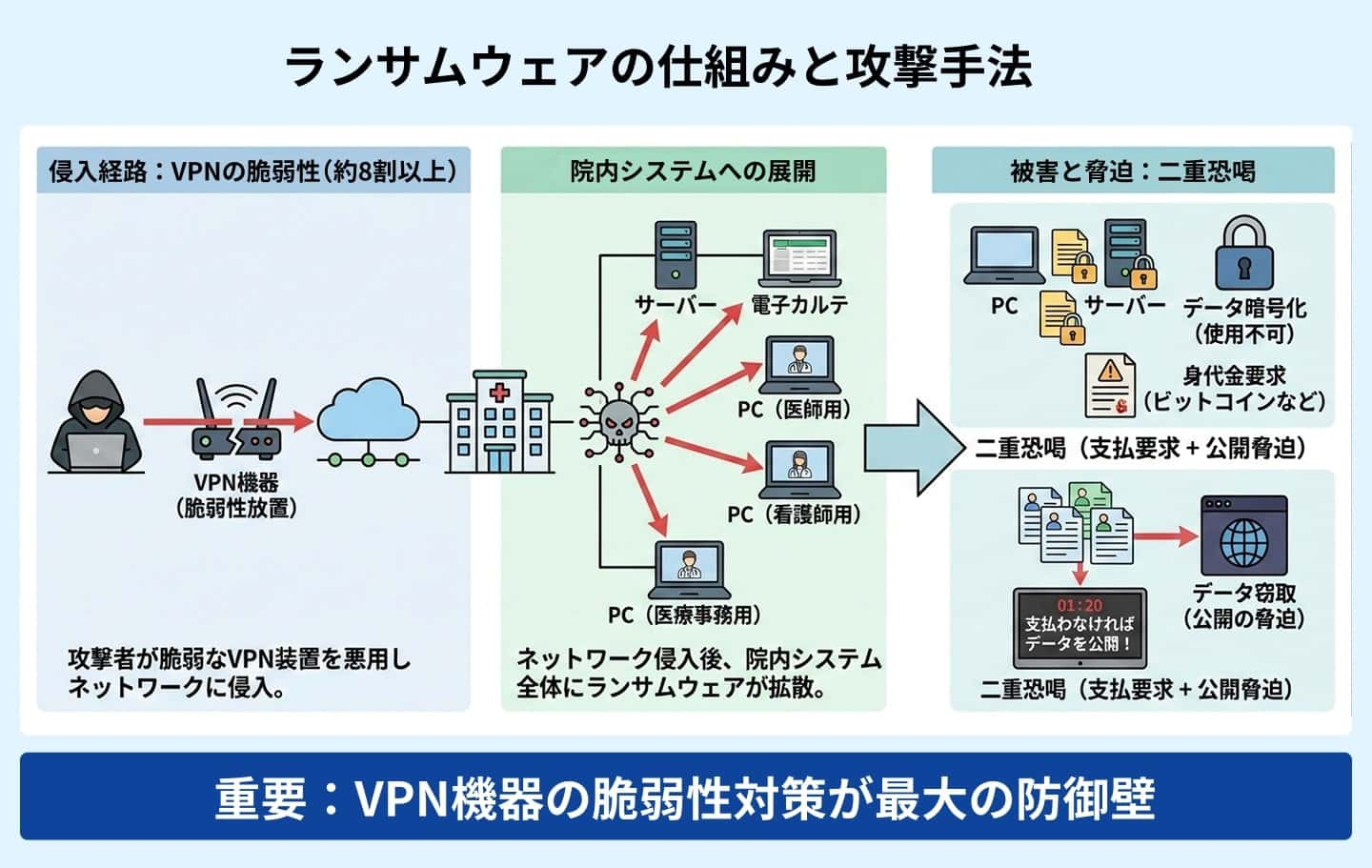

ランサムウェアの仕組みと攻撃手法

ランサムウェアとは、パソコンなどの端末やサーバー上のデータを一斉に暗号化して使用できなくしたり、データを窃取して公開すると脅迫したりするサイバー攻撃です。身代金を要求し、支払わなければデータを公開すると脅迫する「二重恐喝」の手法が一般化しています。

侵入経路としてもっとも多いのが、VPN機器の脆弱性です。警察庁の令和7年上期統計では、侵入経路の8割以上がVPN機器や、リモートデスクトップ用機器の脆弱性を悪用したものとまとめられています。

出典:警察庁サイバー警察局「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等についてP9」(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R7kami/R07_kami_cyber_jyosei.pdf)

病院が狙われやすい3つの理由

医療機関がランサムウェアの標的になりやすい理由は、主に3つ挙げられます。

第1に、診療停止の影響が大きく身代金を要求しやすいためです。電子カルテや医事システムが停止すれば診療そのものが困難になります。人命に関わる緊急事態となるため、攻撃者は切迫した状況を利用して身代金の支払いを要求するまでが一連の流れです。

第2に、患者さんの機密情報が高額で取引される背景があります。カルテには氏名・住所・病歴・検査結果などの要配慮個人情報や機微情報が含まれており、ダークウェブ(特別な方法でしかアクセスできないインターネット)では高額で売買されている実態があります。

第3に、医療機器・システムのレガシー化によるセキュリティの脆弱性です。古い電子カルテシステムや医療機器は最新のセキュリティ対策が十分ではない場合があります。一度ネットワークに侵入されると、被害が拡大しやすいリスクを抱えている認識をもたなければなりません。

病院ランサムウェアの被害実例

ランサムウェア攻撃が実際に病院にどのような影響を与えるのか、具体的な事例を確認しましょう。2021年と2022年に発生した国内の医療機関での被害事例は、診療機能の停止から復旧までの過程、被害額の規模など、多くの教訓を残しました。自院で同様の事態が起きた場合を想定しながら、各事例の内容をご確認ください。

2021年10月の発生例

2021年10月、徳島県の公立病院でランサムウェア攻撃が発生しました。電子カルテをはじめとする院内システムがランサムウェアに感染し、カルテが閲覧できなくなるなどの被害が発生しました。

本事例は、院内のプリンターから英文の脅迫メッセージが大量に印刷されたことがきっかけです。調査の結果、VPN装置の脆弱性を悪用され侵入されたものと判明しています。同院は身代金を支払わない方針を貫きましたが、システムの完全復旧には約2か月を要しました。被害総額は2億数千万円にのぼります。

結果として、新規患者の受け入れを停止し、診療機能を制限せざるを得ない状況となりました。職員は紙カルテでの運用を余儀なくされ、過去の検査データを参照できない困難な状態が続きました。

2022年10月の発生例

2022年10月、大阪府の病床数800床以上を有する大規模病院でサイバー攻撃が発生しました。電子カルテを含めた総合情報システムが利用できなくなり、救急診療や外来診療、予定手術などの診療機能に大きな支障が生じました。

侵入経路は、患者給食業務を委託していた事業者が利用するVPN装置の脆弱性です。攻撃者は委託事業者のシステムから病院のネットワークに侵入し、院内の複数サーバーにランサムウェアを展開しました。

電子カルテの異常を感知した同院は、状況把握後に紙カルテによる診療へ移行するとともに、関係機関へ連絡します。厚生労働省からサイバーセキュリティ支援チームが派遣され、再開に向けた動きが本格化しました。電子カルテシステムの完全復旧まで2か月以上を要し、被害額は調査・復旧費用で数億円、診療制限による逸失利益は十数億円以上にのぼりました。

2025年8月には、侵入経路となったVPN装置を管理していた事業者など3社が、病院を運営する機構に計10億円の解決金を支払い和解が成立しています。

病院以外でランサムウェア被害が医療に波及したケース

2025年10月、オフィス用品などを扱う大手通信販売企業がランサムウェア攻撃を受けました。物流システムや社内システムでランサムウェアの感染が確認され、一部データが暗号化されて使用不能になりました。当該データの一部が攻撃者により窃取され公開されています。

同社は医療・介護用品も取り扱っており、システム障害により医療機関や介護施設への物流が停止する事態となりました。直接的な医療機関への攻撃でなくても、サプライチェーンを通じて医療提供体制に影響を及ぼす可能性を示す事例です。

調査結果では、約59万件の事業所向け顧客情報、約13万2千件の個人向け顧客情報、約1万5千件の取引先情報が流出したと確認されています。侵入経路は業務委託先が使用していた管理者アカウントです。多要素認証が適用されておらず、不正アクセスを許した主因と特定されています。

病院がランサムウェア被害に遭った場合のリスク

ランサムウェア攻撃を受けた場合、病院には診療機能への影響だけでなく、患者情報の漏洩や経済的損失、職員への負担など、多方面にわたる深刻な影響が想定されます。実際の被害事例をもとに整理した内容から、事業継続計画策定の参考になさってください。

診療機能への直接的な影響

ランサムウェア被害により、病院の診療機能は深刻な影響を受けます。

具体的には、電子カルテへのアクセスが不可能になり、患者さんの病歴・投薬情報・検査結果など、診療に必要な基本情報が参照できなくなります。そのほか、考えられる影響の例は以下のとおりです。

- 予約システムの停止により外来診療が混乱し、患者さんへの適切な案内ができなくなる

- 画像診断システムの停止により、CTやMRIなどの検査画像が閲覧できない

- 手術や検査の延期・中止を余儀なくされ、患者さんの治療計画に影響が生じる

- 救急の受け入れ停止により、地域の救急医療体制に影響を及ぼす

実際の事例では新規患者さんの受け入れを約2か月間停止したケースや、予定手術の停止となったケースもあります。

患者情報漏洩による法的・社会的影響

ランサムウェア攻撃では、データの暗号化だけでなく情報も窃取されてしまいます。医療機関が普段扱っている個人情報の流出は、患者さんのプライバシー侵害に直結する問題です。想定される影響の例は、以下のとおりです。

- 窃取された情報はダークウェブで売買される実態があり、二次被害のリスクも高まる

- 個人情報保護法違反による行政処分の対象となる可能性がある

- 患者さん・家族からの損害賠償請求も想定される

- メディア報道により社会的信用が失墜し、風評被害による長期的な患者離れが懸念される

実際の事例では記者会見を複数回実施し、状況説明に追われたケースもあります。

経営面への影響

患者数の減少や診療制限により、収入は大きく減少します。システム復旧には高額な費用を要し、実際の事例では数億円以上の復旧費用を要したケースもあります。

内部への対応だけでなく、フォレンジック調査費など外部専門家への委託費も必要です。診療制限による逸失利益が十数億円以上にのぼったケースもあり、経営への影響は甚大といえます。

職員への影響

紙カルテ運用による業務量が増大し、職員の負担やストレスは普段とは比べ物になりません。実際の事例では、約5千冊の紙カルテを電子カルテに再入力する作業が必要となったケースがあります。

システム復旧作業の負担や患者さん対応のストレスも重なり、職場の士気は低下します。極度のストレス状況が続くと離職リスクも高まるため、産業医などによるメンタルヘルスケアへの対応が必要です。

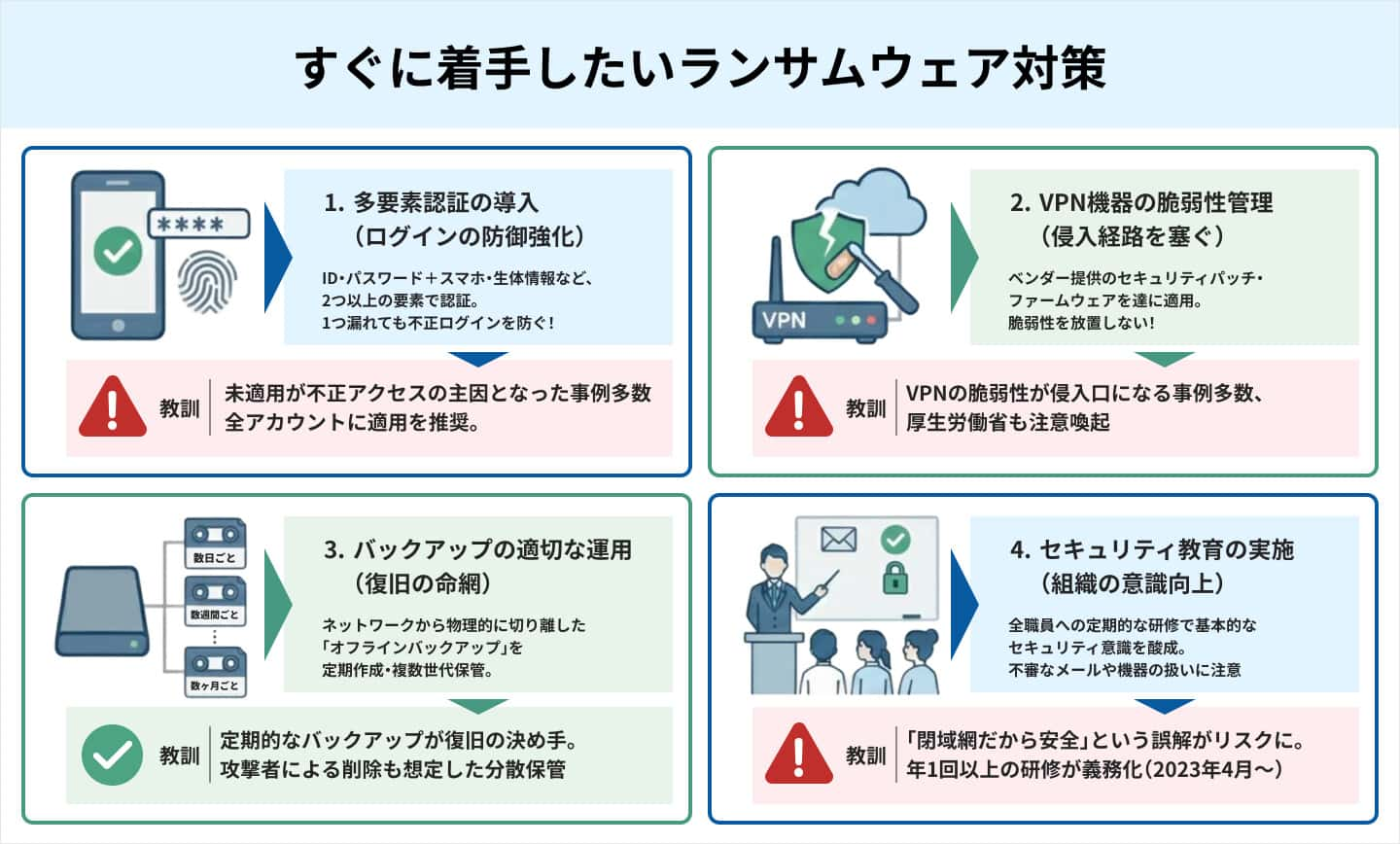

すぐに着手したいランサムウェア対策

ランサムウェア対策として医療機関が着手すべき内容は、厚生労働省の「サイバー攻撃リスク低減のための最低限の措置」が参考になります。

出典:厚生労働省「医療機関等におけるサイバーセキュリティ対策の取組みについて(周知依頼)」(https://www.mhlw.go.jp/content/10808000/001283914.pdf)

また「医療情報システムの安全管理に関するガイドライン」も、あわせて目をとおしておきましょう。

出典;厚生労働省「医療情報システムの安全管理に関するガイドライン第6.0版概説編」(https://www.mhlw.go.jp/content/10808000/001102570.pdf)

ここでは、実際の被害事例から得られた教訓を踏まえた4つの内容を解説します。

多要素認証の導入

多要素認証とは、ログイン時に2つ以上の異なる要素を使用して認証する方法です。ID・パスワードに加えて、スマートフォンなどの所持情報や、指紋・顔などの生体情報を組み合わせることで、仮に1つの認証情報が漏洩しても不正ログインを防げます。

実際の事例では、多要素認証が適用されていなかったために不正アクセスを許したことが主因と特定されています。

VPN機器・ネットワーク機器の脆弱性管理

VPN機器を使えばリモートアクセスが可能になり、利便性が向上します。しかし、紹介した事例ではVPNが侵入経路となっており、適切な管理と運用をしなければなりません。

具体的には、定期的なファームウェアアップデートや脆弱性情報の継続的な監視、多要素認証の実施が挙げられます。

脆弱性情報はベンダーのウェブサイトやセキュリティ情報サイトで定期的に確認し、自院で使用している機器に該当する脆弱性がないか確認します。もし、該当する脆弱性が見つかった場合は、直ちにパッチ適用やファームウェアを更新し、少しでもリスクをおさえましょう。

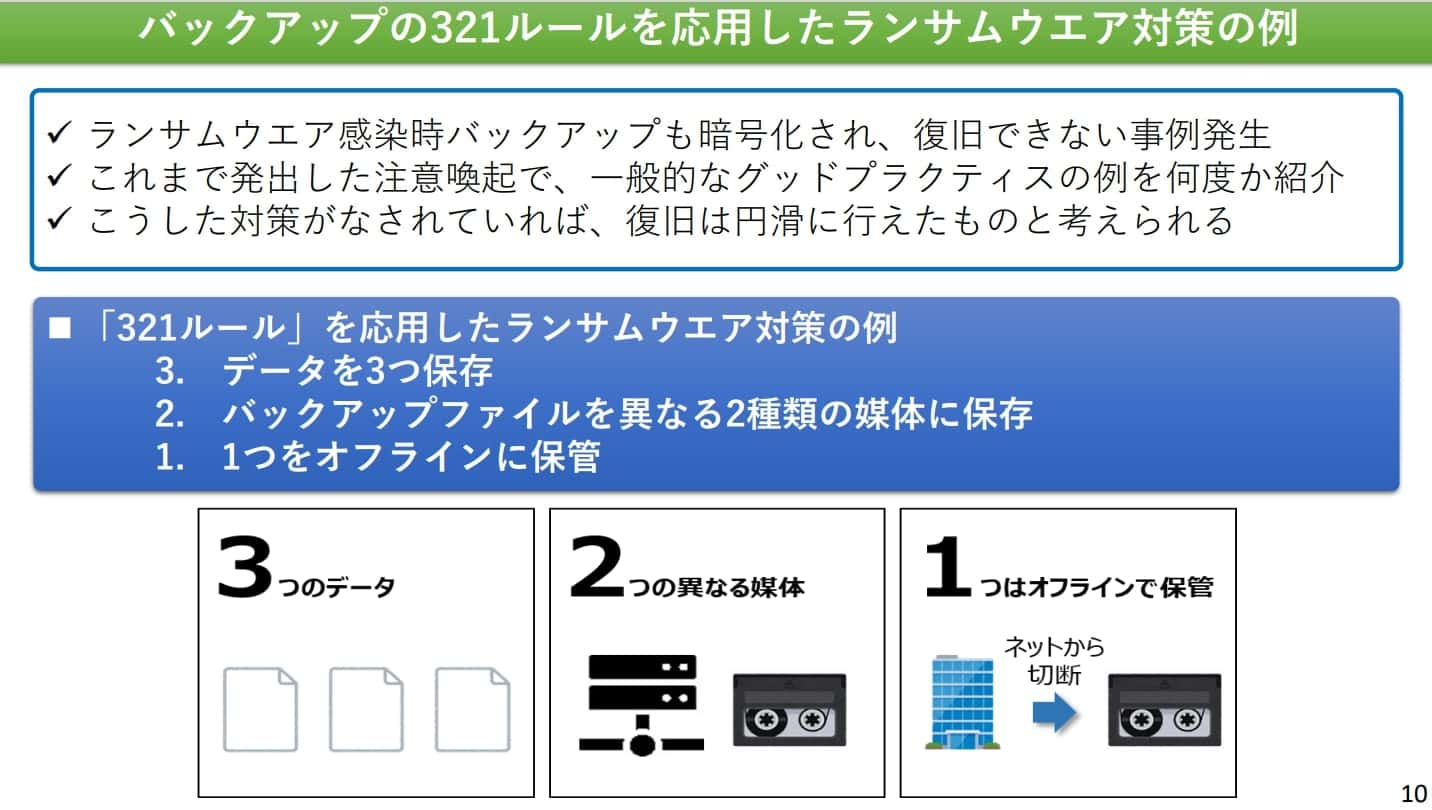

オフラインバックアップの定期実施

ランサムウェア攻撃を受けた場合、暗号化されたデータを復旧する手段としてバックアップが必須です。

具体的には外付けハードディスクなど、ネットワークと切り離して保管・管理できるものを用意します。厚生労働省はランサムウェア対策として「321ルール」の応用例を公表しています。考え方の参考になさってください。

出典:厚生労働省「重要インフラにおける サイバー事案対応 P10」(https://www.mhlw.go.jp/content/10808000/000868534.pdf)

なお、保管したデータが問題なく動作するか、復旧を含めた訓練の定期実施までが一連です。

職員向けセキュリティ訓練・教育の実施

職員へのセキュリティ教育は、組織全体のセキュリティレベルを向上させる基盤といえます。厚生労働省の「医療機関等におけるサイバーセキュリティ対策チェックリストマニュアル」を参考に、現状の評価と不足への補てんを施しましょう。

出典:厚生労働省「令和7年度版医療機関等におけるサイバーセキュリティ対策チェックリストマニュアル~医療機関等・事業者向け~」(https://www.mhlw.go.jp/content/10808000/001490741.pdf)

なお、医療法施行規則の改正により、2023年4月から医療機関におけるサイバーセキュリティ対策が義務化されました。専任の医療情報システム安全管理責任者の配置と、年1回以上の職員へのセキュリティ研修実施が求められています。

実際の事例では、「閉域網だから安全」といった誤った認識があり、実際にはVPN経由でインターネットに接続されていたと明らかになったケースがあります。誤解を防ぐためにも、定期的な教育が必須です。

セキュリティ対策について解説したセミナーをご用意しているため、具体化の一助として参考になさってください。

セミナー視聴はこちらから:クリニックが行うべき4つのセキュリティ対策

ランサムウェア被害に遭った場合の対応手順

万が一、ランサムウェア被害に遭った場合は、迅速かつ適切な初動対応が求められます。個人情報保護委員会は、個人情報を取り扱う事業者が漏えい等の事案を把握した場合の対応手順を公表しています。

出典:個人情報保護委員会「漏えい等の対応とお役立ち資料」(https://www.ppc.go.jp/personalinfo/legal/leakAction/#business)

医療機関の場合、患者さんの病歴や健康診断結果などは要配慮個人情報に該当するため、適切な報告が必須です。事前に対応フローを把握し、緊急連絡先を整理しておきましょう。

セキュリティレポートサービスのご紹介

ウィーメックスでは、ガイドラインに基づいたサイバーセキュリティ対策のサポート「セキュリティレポートサービス」を提供しております。

現地調査を実施し、現状のセキュリティレベルを客観的に評価いたします。厚生労働省のガイドラインやチェックリストに基づいた具体的な改善提案を受けられるため、何から着手すべきかが明確になるサービスです。セキュリティ対策の一環として、ぜひご検討ください。

より詳しい内容はこちら:サイバーセキュリティ レポートサービス

サービスに関するお問い合わせはこちら: サイバーセキュリティ レポートサービスお問い合わせフォーム

まとめ|ランサムウェア対策はスピーディに

病院へのランサムウェア攻撃は、診療機能の停止や患者情報の漏えい、莫大な経済的損失をもたらす深刻な脅威です。2025年には、サプライチェーンを通じた医療への影響も示されており、自院だけでなく取引先のセキュリティ対策も確認を求める状況まで来ています。

厚生労働省が示す「サイバー攻撃リスク低減のための最低限の措置」を参考に、セキュリティ対策を強化しましょう。また、医療機関向けセキュリティ教育支援ポータルサイトやチェックリストも活用し、自院の現状を確認・改善させるアクションの一歩を踏みだしてみてはいかがでしょうか。

著者情報

メディコム 人気の記事

イベント・セミナーEVENT&SEMINAR

お役立ち資料ダウンロード

-

クリニック経営 医師 事務長

2026年度診療報酬改定【診療科目別】個別改定項目対応のポイント

-

クリニック経営 医師 事務長

【2026年度診療報酬改定】戦略的加算取得のための医療DX―データ活用が変える加算運用―

-

クリニック経営 医師 事務長

課税所得2,000万円が分岐点? 医療法人化の判断ガイド

-

クリニック経営 医師 事務長

データに基づくかかりつけ患者増加のための実践ガイド

-

クリニック経営 医師 事務長

レセプト請求ガイド 返戻・査定を減らすためのレセプト請求の攻略

-

クリニック経営 医師 事務長

事例から見る「トラブルを少なくする労務管理のコツ」

-

クリニック経営 医師 事務長

新型コロナウイルスのクリニック経営への影響

-

クリニック経営 医師 事務長

ニューノーマルで求められる外来環境の作り方